[gnu/linux] Монтировать iso обычному пользователю

users ALL = mount,umount,losetup

Это в какой колонке надо написать?

sudoers

umount здесь всё же опасен. надо хитрее.

umount здесь всё же опасен. надо хитрее.

а как при этом не разрешить еще и монтирование-отмонтирование системных фс?

ну вот так кривоватенько

users ALL = NOPASSWD: /sbin/umount /mnt/*, /sbin/losetup, /sbin/mount /dev/loop* /mnt/*

users ALL = NOPASSWD: /sbin/umount /mnt/*, /sbin/losetup, /sbin/mount /dev/loop* /mnt/*

/dev/loop*Я вообще-то исошки монтировать собираюсь.

А вообще меня только что осенило: sudo тоже не нужен: я лучше напишу суидный скрипт на питоне. И впредь так буду поступать, а судо вообще удалю.

> sudoers

В линуксе пользователю для mount надо давать рутовые права?

---

"This user is BSD-compliant."

В линуксе пользователю для mount надо давать рутовые права?

---

"This user is BSD-compliant."

Как бы ты поступил в случае NetBSD?

Разрешил бы пользователям монтировать, и пусть монтируют, что смогут.

---

"NetBSD is JIHBED!"

---

"NetBSD is JIHBED!"

В линуксе пользователю для mount надо давать рутовые права?

:~$ cat /etc/fstab|grep sdb1

/dev/sdb1 /usbflashdrive vfat users,iocharset=utf8,noauto

:~$ mount /usbflashdrive

:~$ umount /usbflashdrive

:~$ whoami

bash

:~$ uname -a

Linux 2.6.24-etchnhalf.1-486 Mon Jul 21 10:36:16 UTC 2008 i686 GNU/Linux

:~$

$ id

uid=1000(user) gid=0(wheel) groups=0(wheel5(operator)

$ ls -l /dev/*vnd0* | head

crw-rw---- 1 root operator 41, 0 Jan 7 2008 /dev/rvnd0a

crw-rw---- 1 root operator 41, 1 Jan 7 2008 /dev/rvnd0b

crw-rw---- 1 root operator 41, 2 Jan 7 2008 /dev/rvnd0c

crw-rw---- 1 root operator 41, 3 Jan 7 2008 /dev/rvnd0d

crw-rw---- 1 root operator 41, 4 Jan 7 2008 /dev/rvnd0e

crw-rw---- 1 root operator 41, 5 Jan 7 2008 /dev/rvnd0f

crw-rw---- 1 root operator 41, 6 Jan 7 2008 /dev/rvnd0g

crw-rw---- 1 root operator 41, 7 Jan 7 2008 /dev/rvnd0h

crw-rw---- 1 root operator 41, 524288 Jan 7 2008 /dev/rvnd0i

crw-rw---- 1 root operator 41, 524289 Jan 7 2008 /dev/rvnd0j

$ /usr/sbin/vnconfig vnd0 ~/ext/5.0-stable/i386cd.iso

$ /sbin/mount -o nodev,nosuid /dev/vnd0a ~/cd

$ ls ~/cd

boot boot.cfg i386 miniroot.kmod netbsd

$ /sbin/umount ~/cd

$ /usr/sbin/vnconfig -u vnd0

$ id

uid=1000(user) gid=0(wheel) groups=0(wheel5(operator)

---

"NetBSD is JIHBED!"

ну вот так кривоватенькоЭто не просто кривоватенько. Это позволяет

users ALL = NOPASSWD: /sbin/umount /mnt/*, /sbin/losetup, /sbin/mount /dev/loop* /mnt/*

umount /mnt/../_anything_

можешь проверить.

Более того, у меня как-то стояло правило

так оно действовало вообще на все программы.

... /etc/init.d/*

sudo 1.7.0

> :~$ cat /etc/fstab|grep sdb1

> /dev/sdb1 /usbflashdrive vfat users,iocharset=utf8,noauto

Буду я ещё точки монтирования прописывать...

---

"Power to the people right on!"

> /dev/sdb1 /usbflashdrive vfat users,iocharset=utf8,noauto

$ grep vnd /etc/fstab

$ /sbin/sysctl vfs.generic.usermount

vfs.generic.usermount = 1

Буду я ещё точки монтирования прописывать...

---

"Power to the people right on!"

Чтобы дать возможность монтировать пользователю съемные диски,следует установить fuseiso

Да уж, проще ошибку в конфиге судо допустить, чем в суидном скриптике из 1-3 строк.

А я снаала подумал, что меня закидают помидорами из-за того, что скрипты менее безопасны.

И зачем вообще нужен этот sudo

А я снаала подумал, что меня закидают помидорами из-за того, что скрипты менее безопасны.

И зачем вообще нужен этот sudo

Во-первых, не нахожу его в портаже

во-вторых зачем действовать через костыль, когда линукс сам знает эту файловую систему и умеет с ней работать?

eix -c fuse

[N] app-emulation/fuse (0.7.0): Free Unix Spectrum Emulator by Philip Kendall

[N] app-emulation/fuse-utils (~0.10.0.1): Utils for the Free Unix Spectrum Emulator by Philip Kendall

[N] app-portage/profuse (0.25.4): use flags editor, with good features and 3 GUIs (dialog, ncurses and gtk2).

[N] dev-dotnet/mono-fuse (~0.4.2): C# binding for the FUSE library

[N] dev-java/prefuse (20060715_beta(2006: UI toolkit for building highly interactive visualizations of structured and unstructured data.

[N] dev-libs/confuse (2.6-r3): a configuration file parser library

[N] dev-perl/Fuse (0.08): Fuse module for perl

[N] dev-python/fuse-python (~0.2): Python FUSE bindings

[N] dev-ruby/fusefs (~0.6.0): Define file systems right in Ruby

[N] net-fs/fusesmb (0.8.7): Instead of mounting one Samba share at a time, you mount all workgroups, hosts and shares at once.

[I] sys-fs/fuse (2.7.05/10/2009): An interface for filesystems implemented in userspace.

[N] sys-fs/fuse4bsd (--): Fuse for FreeBSD

[I] sys-fs/sshfs-fuse (1.05/10/2009): Fuse-filesystem utilizing the sftp service.

[N] sys-fs/zfs-fuse (~0.5.0): An implementation of the ZFS filesystem for FUSE/Linux

[N] sys-process/fuser-bsd (--): fuser(1) utility for *BSD

во-вторых зачем действовать через костыль, когда линукс сам знает эту файловую систему и умеет с ней работать?

>> Чтобы дать возможность монтировать пользователю съемные диски,

> следует установить fuseiso

Сам линукс ничего не умеет, только через пакеты,

имя которых неизвестно, и сами они не существуют.

---

"This user is BSD-compliant."

> следует установить fuseiso

Сам линукс ничего не умеет, только через пакеты,

имя которых неизвестно, и сами они не существуют.

---

"This user is BSD-compliant."

> И зачем вообще нужен этот sudo

Затем, что в линуксах нет su?

---

"This user is BSD-compliant."

Затем, что в линуксах нет su?

---

"This user is BSD-compliant."

Во-первых, не нахожу его в портаже$ yum search fuseiso

Loaded plugins: dellsysidplugin, refresh-packagekit

==================================== Matched: fuseiso =====================================

fuseiso.i386 : FUSE support for ISO filesystem images

А во вторых, fuse — это хороший, удобный и безопасный способ дать пользователю монтировать файловые системы без угрозы безопасности. Давно мечтаю, чтобы из ядра выкинули все неродные и невысокопроизводительные FS, вроде FAT и его клонов, ISO, UDF и прочего барахла и релизовали их исключительно поверх fuse. Производительности от них высокой не требуется, а число ошибок в ядерном коде будет меньше.

Не, ну я тоже за микроядерную архитектуру, поэтому не могу не согласиться. Но раз уж линукс умеет это делать, то нет смысла ставить софтины дублирующие эти возможности. Да и еще лень искать оверлей с этим пакетом.

> Давно мечтаю, чтобы из ядра выкинули все неродные и

> невысокопроизводительные FS, вроде FAT и его клонов, ISO, UDF

> и прочего барахла и релизовали их исключительно поверх fuse.

> Производительности от них высокой не требуется, а число ошибок

> в ядерном коде будет меньше.

То есть, надо понимать, у линуксоедов отсутствие ошибок важно только в ядре.

---

Q5: а нафига A4?

A5: чтоб сосать.

> невысокопроизводительные FS, вроде FAT и его клонов, ISO, UDF

> и прочего барахла и релизовали их исключительно поверх fuse.

> Производительности от них высокой не требуется, а число ошибок

> в ядерном коде будет меньше.

То есть, надо понимать, у линуксоедов отсутствие ошибок важно только в ядре.

---

Q5: а нафига A4?

A5: чтоб сосать.

> Не, ну я тоже за микроядерную архитектуру

Насколько я понимаю, те, кто за микроядро на деле, а не на словах,

сидят на Darwin. Он с рождения такой. В отличие от линукса.

---

"This user is BSD-compliant."

Насколько я понимаю, те, кто за микроядро на деле, а не на словах,

сидят на Darwin. Он с рождения такой. В отличие от линукса.

---

"This user is BSD-compliant."

Затем, что в линуксах нет su?Не понял понял вопроса/утверждения/предположения.

В ядре само собой не может быть su.

>> Затем, что в линуксах нет su?

> Не понял понял вопроса/утверждения/предположения.

> В ядре само собой не может быть su.

Ну так, если нет ни su, ни sudo, то как ещё выполнять действия от рута?

---

A40: Так завещел великий и мудрый LT и по другому называть некошерно.

> Не понял понял вопроса/утверждения/предположения.

> В ядре само собой не может быть su.

Ну так, если нет ни su, ни sudo, то как ещё выполнять действия от рута?

---

A40: Так завещел великий и мудрый LT и по другому называть некошерно.

Ну у виндового ядра NT почти микроядерная архитектура вроде бы. А Эпл я не перевариваю на порядок сильнее Майкрософта.

Я выбираю ядро в первую очередь исходя из того с каким количеством железа я с ним смогу работать.

PS. А вообще я надеюсь на завершение проекта GNU Hurd

Я выбираю ядро в первую очередь исходя из того с каким количеством железа я с ним смогу работать.

PS. А вообще я надеюсь на завершение проекта GNU Hurd

В юзерспейсе у меня есть su.

> Ну у виндового ядра NT почти микроядерная архитектура вроде бы.

Ты можешь найти исходники NT?

---

"This user is BSD-compliant."

Ты можешь найти исходники NT?

---

"This user is BSD-compliant."

> В юзерспейсе у меня есть su.

Да у вас никогда не угадаешь, что есть, чего нет.

---

"This user is BSD-compliant."

Да у вас никогда не угадаешь, что есть, чего нет.

---

"This user is BSD-compliant."

Нет, не могу, но разве это влияет на его архитектуру? Или ты хочешь сказать, что раз нет исходников, то ничего сказать нельзя?

Что я установил, то и есть.

su скорее всего в пакете sys-apps/coreutils (хотя я и не уверен)

su скорее всего в пакете sys-apps/coreutils (хотя я и не уверен)

$ equery b su

[ Searching for file(s) su in *... ]

x11-base/xorg-server-1.3.0.0-r6 (/usr/lib/X11/xserver/su -> C)

sys-apps/shadow-4.1.2.2 (/etc/pam.d/su)

sys-apps/shadow-4.1.2.2 (/bin/su)

Или ты хочешь сказать, что раз нет исходников, то ничего сказать нельзя?Раз нет исходников - то да, с уверенностью ничего сказать нельзя (кстати, что вообще считать ядром в таком случае?)

Вот считает, что у WinXP микроядро, википедия - что гибридная, а кто-то ещё - что монолитное (что, кстати, лично мне, пока мы не определились с терминами, кажется более похожим на правду). И как понять, кто прав, а кто нет?

null:~$ dpkg -S /bin/su

login: /bin/su

null:~$ aptitude show login

Пакет: login

Пакеты первой необходимости: да

Состояние: установлен

Автоматически установлен: нет

Версия: 1:4.1.1-6

Приоритет: необходимый

Раздел: admin

И зачем вообще нужен этот sudoзатем, чтобы не запоминать пароль от рута и/или не раздавать ему всем пользователям, которым нужно некоторые команды из-под рута запускать.

чтобы не запоминать пароль от рутаЭто неправильный способ использования команды.

Это неправильный способ использования команды.Из систем, на которых у меня есть доступ к руту (на всех - исключительно через sudo пакет sudo я сам ставил только на одной (и мотивацией была исключительно собственная привычка). Плюс, ни одной из тех систем я не ставил. Так что я мб. не совсем в теме.

Да я просто про то, что если ты ставишь NOPASSWD, то проще вообще под рутом сидеть.

А su тоже можно настроить на запрос пароля пользователя, а не рута, если ты про это.

Да, я тоже настраиваю sudo как NOPASSWD для самых безобидных программ, но это все же не «лень запоминать пароль рута».

А su тоже можно настроить на запрос пароля пользователя, а не рута, если ты про это.

Да, я тоже настраиваю sudo как NOPASSWD для самых безобидных программ, но это все же не «лень запоминать пароль рута».

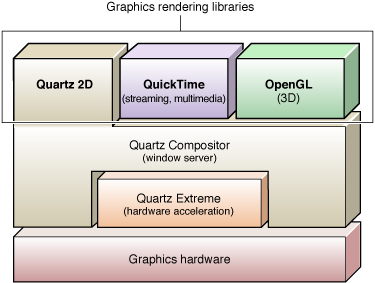

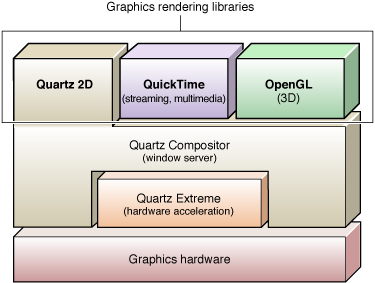

А что кстати у MacOSX с графикой? Нашёл вот диаграмму:

так что-то не видно никакого микроядра между библиотеками и железом, и гугл подтверждает частые kernel panic от багов в quartz extreme

так что-то не видно никакого микроядра между библиотеками и железом, и гугл подтверждает частые kernel panic от багов в quartz extreme

>> И зачем вообще нужен этот sudo

> затем, чтобы не запоминать пароль от рута и/или не раздавать

> ему всем пользователям, которым нужно некоторые команды из-под

> рута запускать.

В линуксе не научились использовать PAM?

---

"This user is BSD-compliant."

> затем, чтобы не запоминать пароль от рута и/или не раздавать

> ему всем пользователям, которым нужно некоторые команды из-под

> рута запускать.

В линуксе не научились использовать PAM?

---

"This user is BSD-compliant."

Я хочу сказать, что в отличие от NT исходники к Darwin найти можно.

---

"Vyroba umelych lidi, slecno, je tovarni tajemstvi."

---

"Vyroba umelych lidi, slecno, je tovarni tajemstvi."

затем, чтобы не запоминать пароль от рутаНу про это уже сказали, что это равносильно сидению под рутом.

не раздавать ему всем пользователям, которым нужно некоторые команды из-под рута запускатьЗачем вообще другим пользователям кроме владельца компа / админа сервака выполнять какие-то действия из-под рута? Хотя конечно нашлась команда mount применительно к исошникам, но для таких редких случаев проще и безопаснее написать суидный скрипт на питоне.

$ pacman -Qo /bin/su

/bin/su is owned by coreutils 7.4-1

/bin/su is owned by coreutils 7.4-1

>Я хочу сказать, что в отличие от NT исходники к Darwin найти можно.

213M Windows.tar.bz2

$ du -sbh *

333M nt4

632M win2k

надо?

213M Windows.tar.bz2

$ du -sbh *

333M nt4

632M win2k

надо?

$ grep -rn " BSD " nt4/

nt4/private/fp32/tran/mips/hypotm.s:18:/* Algorithm from 4.3 BSD cabs.c by K.C. Ng. */

nt4/private/inc/sockets/netinet/in.h:11: A version of the BSD 4.2 file <netinet/in.h> for NT tcp

nt4/private/inc/sockets/netinet/in.h:33: * A version of the BSD 4.2 file <netinet/in.h>

nt4/private/inc/sys/snet/bsd_type.h:11: This module contains definitions for BSD compatibility for

nt4/private/inc/sys/snet/bsd_type.h:30: * some #defines for BSD compatibility

nt4/private/inc/sys/uio.h:29: * Spider BSD Compatibility

nt4/private/inet/ohnt/ie/core/tcp.h:248: Regular BSD unix versions

nt4/private/inet/ohnt/ie/core/tcp.h:266:/* Directory reading stuff - BSD or SYS V

nt4/private/inet/ohnt/ie/jpeglib/ckconfig.c:48: * strings.h (old BSD convention) or string.h (everybody else).

nt4/private/inet/ohnt/ie/jpeglib/jinclude.h:51: * BSD doesn't have the mem functions, but it does have bcopy/bzero.

nt4/private/net/ras/src/nt/ndis/ndiswan/vjslip.c:738:// BSD kernel, it translates into a call to ovbcopy. Since AT&T botched

nt4/private/net/sockets/internet/htmldocs.wks/09_iis.htm:284:<TD><FONT FACE="Arial" SIZE=2>A BSD format mbox file.

nt4/private/net/sockets/internet/htmldocs/09_iis.htm:284:<TD><FONT FACE="Arial" SIZE=2>A BSD format mbox file.

Binary file nt4/private/net/sockets/internet/spec/client.doc matches

Binary file nt4/private/net/sockets/internet/spec/fingrsvc.doc matches

Binary file nt4/private/net/sockets/internet/spec/jimall.ppt matches

Binary file nt4/private/net/sockets/internet/spec/jimall1.ppt matches

Binary file nt4/private/net/sockets/internet/spec/jimall2.ppt matches

nt4/private/net/sockets/internet/svcs/gopher/gdspace.h:90: > m A BSD format mbox file

nt4/private/net/sockets/internet/ui/mosaic/generic/shared/jinclude.h:51: * BSD doesn't have the mem functions, but it does have bcopy/bzero.

nt4/private/net/sockets/internet/ui/mosaic/generic/win32/tcp.h:248: Regular BSD unix versions

nt4/private/net/sockets/internet/ui/mosaic/generic/win32/tcp.h:266:/* Directory reading stuff - BSD or SYS V

nt4/private/net/sockets/testutil/tipx/tipx.c:9: * Machines using System V with BSD sockets should define SYSV.

nt4/private/net/sockets/testutil/tipx/tipx.c:26: * for SYSV, mimic BSD routines to use most of the existing timing code

nt4/private/net/sockets/testutil/tipx/tipx.c:84:int one = 1; /* for 4.3 BSD style setsockopt */

nt4/private/net/sockets/testutil/tnbf/tnbf.c:9: * Machines using System V with BSD sockets should define SYSV.

nt4/private/net/sockets/testutil/tnbf/tnbf.c:26: * for SYSV, mimic BSD routines to use most of the existing timing code

nt4/private/net/sockets/testutil/tnbf/tnbf.c:83:int one = 1; /* for 4.3 BSD style setsockopt */

nt4/private/net/sockets/testutil/ttcp/ttcp.c:9: * Machines using System V with BSD sockets should define SYSV.

nt4/private/net/sockets/testutil/ttcp/ttcp.c:26: * for SYSV, mimic BSD routines to use most of the existing timing code

nt4/private/net/sockets/testutil/ttcp/ttcp.c:88:int one = 1; /* for 4.3 BSD style setsockopt */

nt4/private/net/sockets/win95/wshtcpip.c:1450: // Remember that BSD urgent is disabled for this socket.

nt4/private/net/sockets/winsock2/spec/spi.h:1856: consistent with BSD sockets.

nt4/private/net/sockets/winsock2/wsock32/dll/sockopt.c:34:// Sockets 2.0 standards effort chose to use the BSD values for these options.

nt4/private/net/sockets/winsock2/wsock32/dll/sockopt.c:46:// which will map these options to the BSD values before passing them

nt4/private/net/sockets/winsock2/wsock32/dll/sockopt.c:172: // Map the old IP multicast values to their BSD equivilants.

nt4/private/net/sockets/winsock2/wsock32/dll/sockopt.c:373: // Map the old IP multicast values to their BSD equivilants.

nt4/private/net/sockets/winsock2/wsock32/gethost.c:204:#if BSD >= 43 || defined(h_addr) /* new-style hostent structure */

nt4/private/net/sockets/winsock2/wsock32/gethost.c:298:#if BSD >= 43 || defined(h_addr) /* new-style hostent structure */

nt4/private/net/sockets/winsock2/wsock32/gethost.c:490:#if BSD < 43 && !defined(h_addr) /* new-style hostent structure */

nt4/private/net/sockets/winsock2/wsock32/gethost.c:603:#if BSD >= 43 || defined(h_addr) /* new-style hostent structure */

nt4/private/net/sockets/winsock2/wsock32/gethost.c:764:#if BSD >= 43 || defined(h_addr) /* new-style hostent structure */

nt4/private/net/sockets/winsock2/wsock32/gethost.c:816:#if BSD >= 43 || defined(h_addr) /* new-style hostent structure */

nt4/private/net/sockets/winsock2/wsp/msafd/listen.c:165: // value--this duplicates BSD 4.3 behavior. Note that NT Workstation

nt4/private/net/sockets/winsock2/wsp/msafd/send.c:837: // destination address. Weird, but that is what BSD 4.3

nt4/private/net/sockets/winsock2/wsp/msafd/sockopt.c:862: consistent with BSD sockets.

nt4/private/net/sockets/winsock2/wsp/ws2map/ioctl.c:121: consistent with BSD sockets.

nt4/private/net/sockets/wshtcpip/wshtcpip.c:1934: // Remember that BSD urgent is disabled for this socket.

etc.

А вообще меня только что осенило: sudo тоже не нужен: я лучше напишу суидный скрипт на питоне. И впредь так буду поступать, а судо вообще удалю.Часто из соображений безопасности suid-бит не работает для скриптов

Мне вообще смутно кажется, что для скриптов suid-бит не работает и не очень-то может. Потому что бит стоит на файле со скриптом, а не на интерпретаторе.

Ну это для шелл. Для питона вроде должен работать.

А можно с этого места поподробнее? Вот есть файл, который начинается на #!/usr/bin/env python, и на нём стоит suid-бит и +x. Если его выполняет обычный пользователь, то само собой от пользователя запускается python, который и читает этот файл, чихая на всякий suid. Или я не прав?

Или я не прав?Прав, для скриптов суид не работает.

Я как-то делал для ноута блокировку точпада (надо в было в /sys нолики и единички писать на скрипте не вышло.

2 интегер

ЗЫ Тут кохтпа понтовался как у них там всё круто, ну так поставь суиды на losetup и mount, будет у тебя так же тру как в его недобздях

ЗЗЫ Поставь dbus

надо в было в /sys нолики и единички писатьУ меня для почти аналогичного зажигания "почтового" диода на морде ноутбука в итоге разрешено через sudo без пароля делать tee /sys/class/leds/asus\:\:mail/brightness.

> ну так поставь суиды на losetup и mount, будет у тебя так же тру

Любой пользователь сможет отмонтировать что угодно, да.

Это, конечно же, "тру", но совсем не как у нас.

---

"Vyroba umelych lidi, slecno, je tovarni tajemstvi."

Любой пользователь сможет отмонтировать что угодно, да.

Это, конечно же, "тру", но совсем не как у нас.

---

"Vyroba umelych lidi, slecno, je tovarni tajemstvi."

Это, конечно же, "тру", но совсем не как у нас.А у вас любой юзер из группы operator может, и что?

> А у вас любой юзер из группы operator может, и что?

Эта группа затем и существует.

Если тебе это не нравится, никто не мешает поправить права так,

чтобы раздавать не группе, а лично. В итоге всё будет без суидностей.

---

"Vyroba umelych lidi, slecno, je tovarni tajemstvi."

Эта группа затем и существует.

Если тебе это не нравится, никто не мешает поправить права так,

чтобы раздавать не группе, а лично. В итоге всё будет без суидностей.

---

"Vyroba umelych lidi, slecno, je tovarni tajemstvi."

Да, действительно, проверил, для скриптов суид не пашет

Значит буду все равно писать скрипты, только запускать их через sudo

Значит буду все равно писать скрипты, только запускать их через sudo

losetupу меня такой команды нет

поставь суиды на [...] и mountМне не надо чтобы можно было примонтировать все что угодно куда угодно, да и еще с любыми правами.

недобздяхбсди, они хорошие

Да, действительно, проверил, для скриптов суид не пашетА скомпилировать?

у меня такой команды нет/sbin/losetup? Мне казалось, что есть два способа монтировать исошки - loop девайсы и fuse. Похоже у тебя какой-то третий

Мне не надо чтобы можно было примонтировать все что угодно куда угодно, да и еще с любыми правами.Дык я сам и не считаю что суидами можно обойтись. Лишь заметил, что получишь "как у кохтпы".

Если хочешь тонкой настройки (типа разрешить юзерам только лупы монтировать то наверно придётся ковырять fstab.

придётся ковырять fstabА интересно, с pmount не получится извернуться?

ой, извиняюсь, и правда есть. Я просто из-под обычного пользователя глядел, а там /sbin в PATH нет.

Я просто этой командой не плользовался, а писал

mount /path/to/file.iso /mnt/iso -o loop

Я просто этой командой не плользовался, а писал

mount /path/to/file.iso /mnt/iso -o loop

Я вот не пойму, а почему никто ещё не посоветовал скомпилировать нужный скрипт так, чтобы suid-бит имел какое-то значение?

выше советовл.

> Мне вообще смутно кажется, что для скриптов suid-бит не

> работает и не очень-то может.

Он не работает не потому, что не может, а потому, что при

традиционной реализации это небезопасно. Более того, говорят,

что в соляре оно работает.

> Потому что бит стоит на файле со скриптом, а не на интерпретаторе.

Это не мешает.

---

"This user is BSD-compliant."

> работает и не очень-то может.

Он не работает не потому, что не может, а потому, что при

традиционной реализации это небезопасно. Более того, говорят,

что в соляре оно работает.

> Потому что бит стоит на файле со скриптом, а не на интерпретаторе.

Это не мешает.

---

"This user is BSD-compliant."

просто исходил из предположения, что код, отвечающий за вызов интерпретатора с именем файла скрипта в качестве параметра находится не там, где на самом деле. Этим все же занимается ядро, afaik.

А разве можно shell-cкрипт скомпилировать?

Питон ещё вроде бы можно для ява-машины скомпилировать, но уж лучше я тогда на си напишу, чем так

Питон ещё вроде бы можно для ява-машины скомпилировать, но уж лучше я тогда на си напишу, чем так

Ну так напиши на си, в чём проблема-то?

А ещё - разве нельзя разрешить sudo на этот конкретный скрипт, а не на mount вообще?

А ещё - разве нельзя разрешить sudo на этот конкретный скрипт, а не на mount вообще?

Это неудобно.

А ещё - разве нельзя разрешить sudo на этот конкретный скрипт, а не на mount вообще?С судо можно. Я-то рассматривал суидные скрипты как альтернативу судо.

Просто тогда и КОНТРА будет раб.

ну так поставь суиды на losetup и mount, будет у тебя так же тру как в его недобздяхлюди, про что вы? mount же всегда был суидный (это ж грейт юникс традишн) но не такой, как говорит контра (если я правильно конечно понял, что он хотел сказать)

Оу. А слона-то я и не приметил

Точняк. Он же с fstab может из-под юзера монтировать =)

Точняк. Он же с fstab может из-под юзера монтировать =)

> mount же всегда был суидный (это ж грейт юникс традишн)

Здесь вам не тут.

---

"This user is BSD-compliant."

$ ls -l /sbin/mount*

-r-xr-xr-x 1 root wheel 18798 May 6 23:09 /sbin/mount

-r-xr-xr-x 1 root wheel 9549 May 6 23:12 /sbin/mount_ados

-r-xr-xr-x 1 root wheel 8710 May 6 23:12 /sbin/mount_cd9660

-r-xr-xr-x 1 root wheel 8340 May 6 23:12 /sbin/mount_efs

-r-xr-xr-x 1 root wheel 8703 May 6 23:12 /sbin/mount_ext2fs

-r-xr-xr-x 1 root wheel 7597 May 6 23:12 /sbin/mount_fdesc

-r-xr-xr-x 2 root wheel 8739 May 6 23:12 /sbin/mount_ffs

-r-xr-xr-x 1 root wheel 9226 May 6 23:12 /sbin/mount_filecore

-r-xr-xr-x 1 root wheel 8602 May 6 23:12 /sbin/mount_hfs

-r-xr-xr-x 1 root wheel 7599 May 6 23:12 /sbin/mount_kernfs

-r-xr-xr-x 1 root wheel 10712 May 6 23:12 /sbin/mount_lfs

-r-xr-xr-x 2 root wheel 51198 May 6 23:11 /sbin/mount_mfs

-r-xr-xr-x 1 root wheel 10493 May 6 23:12 /sbin/mount_msdos

-r-xr-xr-x 1 root wheel 18590 May 6 23:13 /sbin/mount_nfs

-r-xr-xr-x 1 root wheel 9658 May 6 23:13 /sbin/mount_ntfs

-r-xr-xr-x 1 root wheel 8407 May 6 23:13 /sbin/mount_null

-r-xr-xr-x 1 root wheel 7733 May 6 23:13 /sbin/mount_overlay

-r-xr-xr-x 1 root wheel 19859 May 6 23:13 /sbin/mount_portal

-r-xr-xr-x 1 root wheel 8423 May 6 23:13 /sbin/mount_procfs

-r-xr-xr-x 1 root wheel 8912 May 6 23:13 /sbin/mount_ptyfs

-r-xr-xr-x 1 root wheel 44719 May 6 23:13 /sbin/mount_smbfs

-r-xr-xr-x 1 root wheel 9221 May 6 23:13 /sbin/mount_sysvbfs

-r-xr-xr-x 1 root wheel 10362 May 6 23:13 /sbin/mount_tmpfs

-r-xr-xr-x 1 root wheel 10066 May 6 23:13 /sbin/mount_udf

-r-xr-xr-x 2 root wheel 8739 May 6 23:12 /sbin/mount_ufs

-r-xr-xr-x 1 root wheel 9511 May 6 23:13 /sbin/mount_umap

-r-xr-xr-x 1 root wheel 8465 May 6 23:13 /sbin/mount_union

Здесь вам не тут.

---

"This user is BSD-compliant."

$ ls -l /sbin/mount*

-r-xr-xr-x 1 root wheel 16004 Jun 26 2008 /sbin/mount

-r-xr-xr-x 1 root wheel 8292 Jun 26 2008 /sbin/mount_cd9660

-r-xr-xr-x 6 root wheel 6644 Jun 26 2008 /sbin/mount_devfs

-r-xr-xr-x 1 root wheel 6100 Jun 26 2008 /sbin/mount_ext2fs

-r-xr-xr-x 6 root wheel 6644 Jun 26 2008 /sbin/mount_fdescfs

-r-xr-xr-x 6 root wheel 6644 Jun 26 2008 /sbin/mount_linprocfs

-r-xr-xr-x 6 root wheel 6644 Jun 26 2008 /sbin/mount_linsysfs

-r-xr-xr-x 2 root wheel 14152 Jun 26 2008 /sbin/mount_mfs

-r-xr-xr-x 1 root wheel 10060 Jun 26 2008 /sbin/mount_msdosfs

-r-xr-xr-x 1 root wheel 16820 Jun 26 2008 /sbin/mount_nfs

-r-xr-xr-x 1 root wheel 15280 Jun 26 2008 /sbin/mount_nfs4

-r-xr-xr-x 1 root wheel 10364 Jun 26 2008 /sbin/mount_ntfs

-r-xr-xr-x 1 root wheel 6540 Jun 26 2008 /sbin/mount_nullfs

-r-xr-xr-x 6 root wheel 6644 Jun 26 2008 /sbin/mount_procfs

-r-xr-xr-x 1 root wheel 6216 Jun 26 2008 /sbin/mount_reiserfs

-r-xr-xr-x 6 root wheel 6644 Jun 26 2008 /sbin/mount_std

-r-xr-xr-x 1 root wheel 7128 Jun 26 2008 /sbin/mount_udf

-r-xr-xr-x 1 root wheel 7988 Jun 26 2008 /sbin/mount_umapfs

-r-xr-xr-x 1 root wheel 7144 Jun 26 2008 /sbin/mount_unionfs

$ uname -mrs

FreeBSD 6.3-STABLE i386

И здесь вам тоже не тут.

---

"Оружие массового мозгового поражения я поддерживаю.

А то развелось невменяемых --- надо их подчистить."

Hercules

для того чтобы сделать "с виду как у контры" надо попатчить mount. Чтобы он смотрел на Real UID, на права доступа устройства и mount dir и, если хватает прав, монтировал. Только я этого делать не буду, ибо нет уверенности что дыр не наделаю

Конечно, в бздях более естественно сделано, спору нет.

Конечно, в бздях более естественно сделано, спору нет.

>Питон ещё вроде бы можно для ява-машины скомпилировать

хуясе

хуясе

да мне в общем-то не интересна теоретическая возможность этого, а хотя бы сравнение производительности на основных платформах.

IronPython-0.1 Python-2.3 Python-2.1 Jython-2.1

pystone 0.58 1.00 1.29 1.61

function call 0.19 1.00 1.12 1.33

add 0.59 1.00 1.18 1.08

string.replace 0.92 1.00 1.00 1.40

range(bigint) 5.57 1.00 1.09 16.02

eval("2+2") 66.97 1.00 1.58 91.33

http://primates.ximian.com/~miguel/ironpython

pystone 0.58 1.00 1.29 1.61

function call 0.19 1.00 1.12 1.33

add 0.59 1.00 1.18 1.08

string.replace 0.92 1.00 1.00 1.40

range(bigint) 5.57 1.00 1.09 16.02

eval("2+2") 66.97 1.00 1.58 91.33

http://primates.ximian.com/~miguel/ironpython

я конечно сейчас пьян, но я не увидел там платформы, на которой производились измерения.

что именно понимается под платформой?

Ос? процессор? что-то еще?

Ос? процессор? что-то еще?

ну, хотя бы архитектура процессора.

Оставить комментарий

dangerr

Чтобы дать возможность монтировать пользователю съемные диски, я внес в fstab строки по типу:/dev/sdd1 /mnt/sdd1 auto noauto,users,utf8,dmask=000,fmask=111 0 0

Тут необходимо указывать полный путь к источнику, а как просто сказать, что это может быть любой файл iso?

КЖ. просьба не предлагать установить dbus