Вопрос по администрированию Win2003 Server

на эту тему уязвимость была. Если не пропатчен сервак, то можно эксплоитом зашатдаунить

Я все патчи из Windows Update слил. Не должно бы.

Кстати, конкретно это Win2004 Server x64.

Кстати, конкретно это Win2004 Server x64.

Возможно, что кто-нибудь поправил политику безоспасности...

Что именно? Я вроде проверял... Права на доступ к файлу Shutdown.exe есть только у Администратора и Системы.

насколько я понимаю выключить систему можно не только через шатдаун.ехе еще через рундлл.ехе <чево то-там> и погасив нужную службу. думаю что существует еще хуева туча способов. смотрел бы ты лучче в политиках кому разрешено шатдаунить.

вирусы, трояны?

Любой процесс запущенный из-под админа может ребутнуть систему

Любой процесс запущенный из-под админа может ребутнуть систему

Все чисто под именем админа, тем более, я периодически логоффлюсь.

To Kaiafa: понятно, что можно замочить какой-нибудь lsass.exe. Но как при этом остановить инициированный шатдаун? +Какие политики надо смотреть? Вроде нигде User'у ничего не разрешено подобного.

Более точное описание происходившего (из уст моего научрука):

Сидит, работает под консолью, вылазит окошко, что система выключится через 299 секунд (и в логах такое время шатдауна через несколько секунд исчезает (в логах запись, что Администратор отменил шатдаун).

To Kaiafa: понятно, что можно замочить какой-нибудь lsass.exe. Но как при этом остановить инициированный шатдаун? +Какие политики надо смотреть? Вроде нигде User'у ничего не разрешено подобного.

Более точное описание происходившего (из уст моего научрука):

Сидит, работает под консолью, вылазит окошко, что система выключится через 299 секунд (и в логах такое время шатдауна через несколько секунд исчезает (в логах запись, что Администратор отменил шатдаун).

А что это такое?

Event Type: Success Audit

Event Source: Security

Event Category: Logon/Logoff

Event ID: 552

Date: 17.12.2005

Time: 20:12:35

User: NT AUTHORITY\SYSTEM

Computer: CompName

Description:

Logon attempt using explicit credentials:

Logged on user:

User Name: CompName$

Domain: DomainName

Logon ID: (0x0,0x3E7)

Logon GUID: -

User whose credentials were used:

Target User Name: User

Target Domain: CompName

Target Logon GUID: -

Target Server Name: localhost

Target Server Info: localhost

Caller Process ID: 2600

Source Network Address: NearestIP

Source Port: 37133

For more information, see Help and Support Center at http://go.microsoft.com/fwlink/events.asp.

Вроде на разлогиненый комп кто-то попытался зайти под именем User

Тогда ладно...

Блин, сколько же в c:\windows\system32 утилиток типа tsshutdn.exe, которые любой дурак запустить может... А закроешь доступ ко всей папке - блокнот не запустить юзеру будет.

Блин, сколько же в c:\windows\system32 утилиток типа tsshutdn.exe, которые любой дурак запустить может... А закроешь доступ ко всей папке - блокнот не запустить юзеру будет.

Всегда есть как минимум ДВА пути раздачи прав:

1) Изначально ВСЁ РАЗРЕШЕНО, дальше закручиваем гайки

2) Изначально ВСЁ ЗАПРЕЩЕНО, разрешаем только самое необходимое.

Для каждого конкретного случая надо тщательно анализировать ситуацию и решать, КАК раздавать права.

Может в твоём случае проще создать папочку в корне(например сложить туда юзерский софт (calc.exe, notepad.exe и т.п.дать юзверям разрешеня, а %SYSTEMROOT% закрыть?

1) Изначально ВСЁ РАЗРЕШЕНО, дальше закручиваем гайки

2) Изначально ВСЁ ЗАПРЕЩЕНО, разрешаем только самое необходимое.

Для каждого конкретного случая надо тщательно анализировать ситуацию и решать, КАК раздавать права.

Может в твоём случае проще создать папочку в корне(например сложить туда юзерский софт (calc.exe, notepad.exe и т.п.дать юзверям разрешеня, а %SYSTEMROOT% закрыть?

Можно сварганить такую папочку. Только не забыть бы чего-нибудь - в директории C:\windows до фига всего лежит.

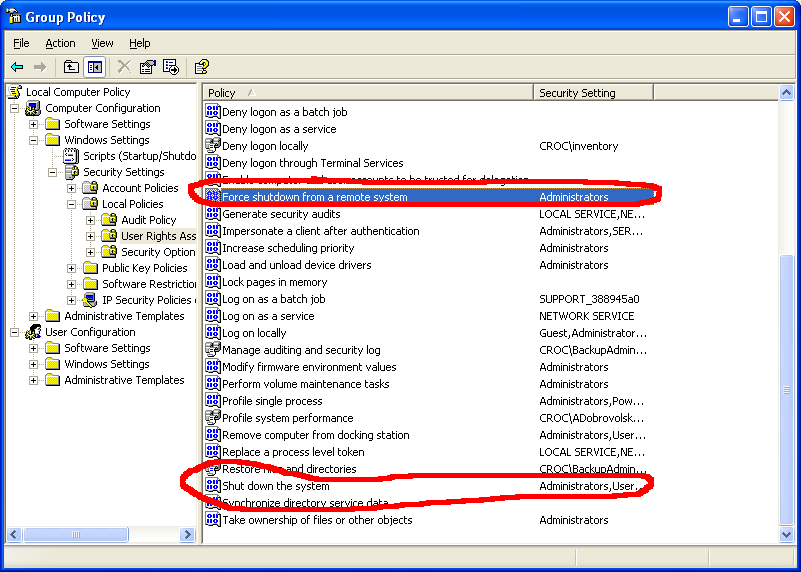

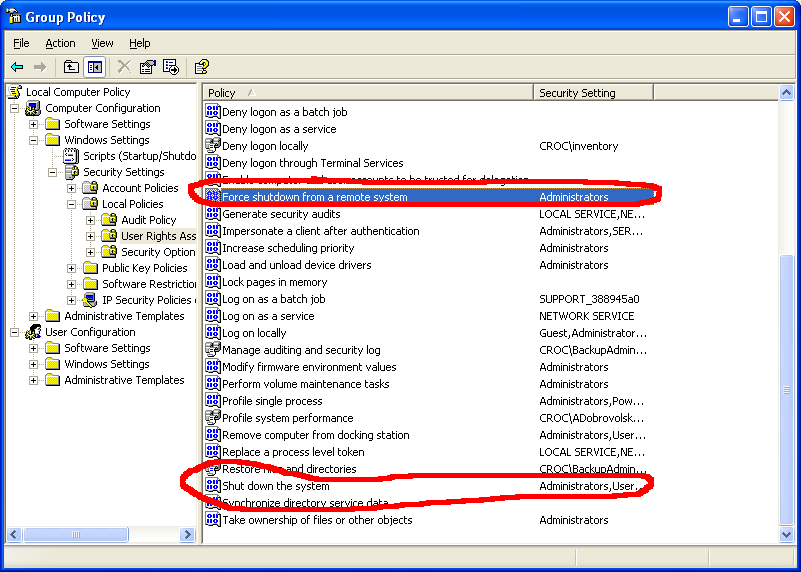

gpedit.msc->

Cорри за рисунок такой - мышь тут галимая...

Cорри за рисунок такой - мышь тут галимая...

Да ладно, понял.

Значение обеих полей - Administrator.

Значение обеих полей - Administrator.

Оставить комментарий

logan00108

На днях меня напряг научрук следующим сообщением: известно кто инициализировал, затем срубил shutdown из-под юзерского аккаунта через RDP.Доступа к файлику shutdown.exe в директории винды у юзера нет, к самой директории тоже, зато есть доступная на запись из сети папочка на другой партиции.

В логах: шатдаун инициализирован Администратором...

Сейчас прописал параноидальный аудит, позапрещал доступ ко всему что можно.

Как такое могло произойти? Пароль на администратора был длинный, сейчас я его конечно сменил.