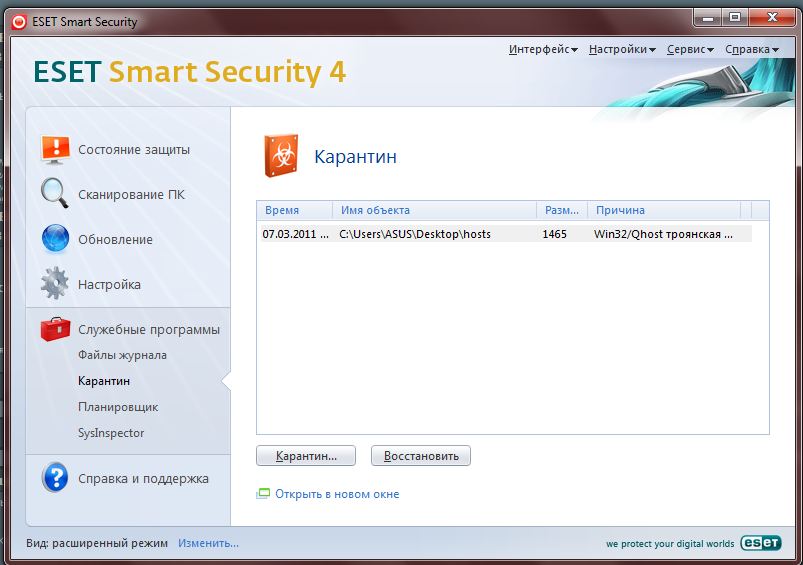

ESET NOD32 Smart Security удаляет оч важный фаилик Hosts

Дык семь бед - один MSE - http://www.microsoft.com/security_essentials/default.aspx?mk... !

покажи скрин сообщения и листинг файла.

а с чего ты взял, что файл hosts должен лежать на рабочем столе?

та это уже многочисленные махинации с ним... кинут на раб стол из за того что нужно было тач прошить а там надо блочит апл через хостс... а так он из windows/system32/drivers/ets

так он удаляет у тебя его с рабочего стола, а не из ...\etc

и из etc удаляет...

Покажи содержимое файла hosts

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handled within DNS itself.

# 127.0.0.1 localhost

127.0.0.1 localhost

127.0.0.1 mpa.one.microsoft.com

127.0.0.1 sls.microsoft.com

127.0.0.1 genuine.microsoft.com

127.0.0.1 wat.microsoft.com

127.0.0.1 mpa.microsoft.com

127.0.0.1 activate.adobe.com

127.0.0.1 practivate.adobe.com

127.0.0.1 ereg.adobe.com

127.0.0.1 activate.wip3.adobe.com

127.0.0.1 wip3.adobe.com

127.0.0.1 3dns-3.adobe.com

127.0.0.1 3dns-2.adobe.com

127.0.0.1 adobe-dns.adobe.com

127.0.0.1 adobe-dns-2.adobe.com

127.0.0.1 adobe-dns-3.adobe.com

127.0.0.1 ereg.wip3.adobe.com

127.0.0.1 activate-sea.adobe.com

127.0.0.1 wwis-dubc1-vip60.adobe.com

127.0.0.1 activate-sjc0.adobe.com

127.0.0.1 adobeereg.com

# ::1 localhost

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handled within DNS itself.

# 127.0.0.1 localhost

127.0.0.1 localhost

127.0.0.1 mpa.one.microsoft.com

127.0.0.1 sls.microsoft.com

127.0.0.1 genuine.microsoft.com

127.0.0.1 wat.microsoft.com

127.0.0.1 mpa.microsoft.com

127.0.0.1 activate.adobe.com

127.0.0.1 practivate.adobe.com

127.0.0.1 ereg.adobe.com

127.0.0.1 activate.wip3.adobe.com

127.0.0.1 wip3.adobe.com

127.0.0.1 3dns-3.adobe.com

127.0.0.1 3dns-2.adobe.com

127.0.0.1 adobe-dns.adobe.com

127.0.0.1 adobe-dns-2.adobe.com

127.0.0.1 adobe-dns-3.adobe.com

127.0.0.1 ereg.wip3.adobe.com

127.0.0.1 activate-sea.adobe.com

127.0.0.1 wwis-dubc1-vip60.adobe.com

127.0.0.1 activate-sjc0.adobe.com

127.0.0.1 adobeereg.com

# ::1 localhost

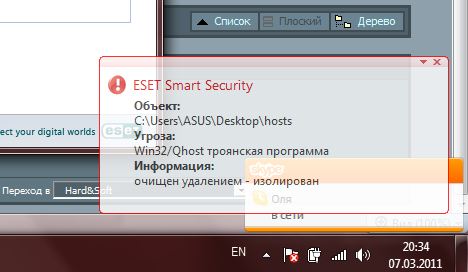

Грит вирус...за всё заплачено

Удали его, раз не умеешь им пользоваться.

умный - объясни! Нет - тогда не лезь с идиотскими замечаниями!

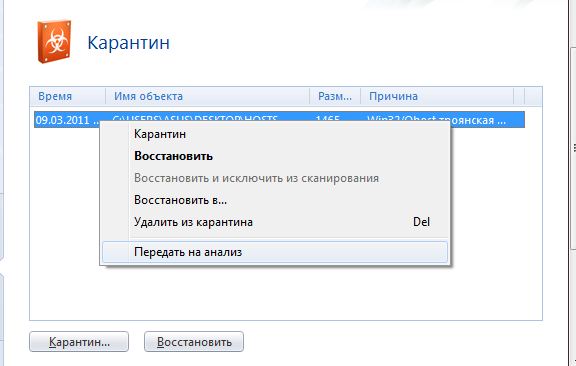

умный - объясни!в карантине щелкни правой кнопкой, там пункт типа "восстановить и исключить из сканирования"

Кстати, я тут уже давно не в курсе, прошу просветить, существует ли нормальный антивирус для винды, который умеет

А вообще песочницы будут killing feature для антивирусов виндовых. Потому как там софт гадкий. Таже themedia ставит драйвер для исполнения произвольного кода в ring0. Энтот драйвер достаточно быстро скомпрометировали и теперь любая прога может из userspace выполнить код в ring0. Зашибись безопасность! Или разные игрушки анлайновые, к которым античит прилагается. Это воплощённый ад и погибель: запрещает запускать дельфи, аськи-жабберы (чтобы только внутри игры общались) и т.д. Всё это гавно хочется по виртуалкам рассовать, но ресурсов не хватит.

Да, я знаю, для винды есть песочницы. Но во-первых, они ненадёжны, являются набором костылей, во-вторых, не умеют делать полную инкапсуляцию, многние, например, позволяют проге внутри песочницы получить список всех процессов, в-третьих, их невозможно настроить на избирательную работу: ограничивать разные ресурсы по-разному, довать доступ к отдельным устройствам, например, только к принтеру, но не к клавиатуре, чтобы не прошли keyloggerы под виндом проприетарных дров для принтера.

P.S. Мне вот кажется, проще из линукса сделать виндовс по интерфейсу, чем для винды написать все перечисленные выше модули безопасности и встроить их в ядро.

- анально огородить запуск программ - только по цифровой подписи. Берёт начальное "чистое состояние". Сканирует все бинари, exe, dll, scr и т.д. Вносит в белый список. Дальше вносит только вручную.

- Вести полный аудит изменений файлов в тех директориях, откуда разрешён запуск. Запрещает запуск с флешек вообще и с домашней директории.

- Вносит нормальный файервол (ну если не iptables, то хотя бы ipfw который кроме всгео прочего позволяет блокировать опасные протоколы, добавляет отключатель netbios'a и всех протоколов винды, через которые традиционно лезут черви (удалённый реестр и т.п. единственный полезный порт - RDP на всякий случай перевешивает на другой порт

- Встраивает систему песочниц. Делает специальные песочницы для интернет-приложений, добавляет возможность запихать отдельных пользователей в песочницы, функционал одноразовых песочниц (для use case "посмотри на pamella_anderson.jpg.exe")

- Выстраивает иерархию jailов: ядрёный уровень, системынй уровень, сервисный уровено, безопасный пользовательский (вроде total commander малобезопасный пользователь (вроде FF). Для EE с action script - отдельная песочница

- Добавляет к винде функциональность MAC (Mandatory Access Control)

- Опционально: удобный инструмент массовой конфигурации для админов сетей

- Опционально: сканер сигнатур

А вообще песочницы будут killing feature для антивирусов виндовых. Потому как там софт гадкий. Таже themedia ставит драйвер для исполнения произвольного кода в ring0. Энтот драйвер достаточно быстро скомпрометировали и теперь любая прога может из userspace выполнить код в ring0. Зашибись безопасность! Или разные игрушки анлайновые, к которым античит прилагается. Это воплощённый ад и погибель: запрещает запускать дельфи, аськи-жабберы (чтобы только внутри игры общались) и т.д. Всё это гавно хочется по виртуалкам рассовать, но ресурсов не хватит.

Да, я знаю, для винды есть песочницы. Но во-первых, они ненадёжны, являются набором костылей, во-вторых, не умеют делать полную инкапсуляцию, многние, например, позволяют проге внутри песочницы получить список всех процессов, в-третьих, их невозможно настроить на избирательную работу: ограничивать разные ресурсы по-разному, довать доступ к отдельным устройствам, например, только к принтеру, но не к клавиатуре, чтобы не прошли keyloggerы под виндом проприетарных дров для принтера.

P.S. Мне вот кажется, проще из линукса сделать виндовс по интерфейсу, чем для винды написать все перечисленные выше модули безопасности и встроить их в ядро.

читай первое сообщение! Этот пункт горит серым, и нет возможности его исключить!

Выстраивает иерархию jailов: ядрёный уровень, системынй уровень, сервисный уровено, безопасный пользовательский (вроде total commander малобезопасный пользователь (вроде FF). Для EE с action script - отдельная песочницаэто только программно делается

ну, т.е., стандартно винда даёт uac, который, по сути, имеет всего 2 режима (админ-не админ).

по поводу файрвола: agnitum умел перечисленные вещи, rdp переносится на другой порт самой виндой (каким-то ключом в реестре, если я не ошибаюсь)

для аудита, опять же, если отдельные инструменты, ревизоры диска (типа adinf и существенных изменений с тех пор, как они вышли из массового потребления (начало 2000х, если я не ошибаюсь они не претерпели.

встроенные песочницы в антивирусах есть, чтобы их увидеть, наверное, потребуется устроиться в антивирусную компанию (это необходимое условие). А про какие инструменты ты говоришь? Они свободные?

напиши подробнее про MAC, что ты хочешь?

P.S. Согласен. А чего тебе не хватает в интерфейсе Linux, что есть в винде?

Большинству требований отвечает Solidcore. Мы такие на банкоматах пользуем. Довольно гибкая хуйня, но на этапе внедрения поебаться придется. Правда, банкомат отличается от обычного компа тем, что софт (набор исполняемого кода) на нем меняется крайне редко. А если брать обычный комп, то хуй знает, как оно там будет работать — вот даже Хром, например, обновляется ведь как-то, значит и исполняемый код меняется.

это только программно делаетсяТак я и говорю, что дописывать и расширять винду надо значительно.

ну, т.е., стандартно винда даёт uac, который, по сути, имеет всего 2 режима (админ-не админ).печально и убого

по поводу файрвола: agnitum умел перечисленные вещи,У меня от него остались сугубо негавтивные впечатления. Во-первых, он был слишком умным и любил кикать меня с RDP, забанивая айпишник. Войти обратно по сети и вразумить было нереально. Во-вторых, он не умел ipsec и полностью блокировал его независимо от режима (проверьте как сейчас). В фэдосе я раздавал инет через l2tp (его наши роутеры не банили). Всё хорошо, только у одного не работает. Прошу агнитум пропускать весь трафик - блокирует ipsec, отключаю файервол, подтверждаю - всё равно блокирует. Деинсталлирую агнитум - всё заработало! В-третьих, он громоздок и тяжёл

встроенные песочницы в антивирусах есть,всё равно несовершенные, вирусы уже научились определять, что они находятся внутри песочницы. Да и вообще в винде редко кто заморачивался полноценным системным решением (которое по идее должно было сделать майкрософт, а приходится делать другим людям) проблемы песочниц. Тот же NaCL такой костыль.

rdp переносится на другой порт самой виндой (каким-то ключом в реестре, если я не ошибаюсь)для аудита, опять же, если отдельные инструменты, ревизоры диска (типа adinf и существенных изменений с тех пор, как они вышли из массового потребления (начало 2000х, если я не ошибаюсь они не претерпели.Суммарно та же самя проблема: несистемный подход. Плюс нужно чтобы все эти тулзы были объеденены в антивирус, и не доставляли пользователю необоснованно много головной боли при настройке, имели дефолтные варианты политик и т.п.

напиши подробнее про MAC, что ты хочешь?Да всё тоже самое: усиление контроля. Чтобы каждому приложению можно было уточнить что можно делать и что нельзя. Кому-то нельзя запускать процессы, кому-то нельзя передвать расширенные полномочия детям. И поэтому когда из одного приложения вызывается другое, оно не наследует ограничения родителя, а использует свои.

P.S. Согласен. А чего тебе не хватает в интерфейсе Linux, что есть в винде?По большому счёту ничего, я ведь уже год как виндой совсем не пользуюсь (виртуалки не считаются). Только по директиксу 10му тоскую

> печально и убого

Некоторые зачатки MAC есть, но для тех приложений, которые сами говорят об этом в манифесте: http://msdn.microsoft.com/en-us/magazine/cc163486.aspx#S2

Некоторые зачатки MAC есть, но для тех приложений, которые сами говорят об этом в манифесте: http://msdn.microsoft.com/en-us/magazine/cc163486.aspx#S2

отключи защиту, восстанови. затем в настройках (f5) добавь в исключения ручками. так пробовал?

зачем в файлике залочен микрософт?

зачем в файлике залочен микрософт?

наверно активатор винды залочил... Удалил теперь все норм... всем спасибо...

анально огородить запуск программ - только по цифровой подписи. Берёт начальное "чистое состояние". Сканирует все бинари, exe, dll, scr и т.д. Вносит в белый список. Дальше вносит только вручную.Обновляется Windows - ребут - фейл: "антивирус" запретил новый userinit.exe

Вести полный аудит изменений файлов в тех директориях, откуда разрешён запуск. Запрещает запуск с флешек вообще и с домашней директории.Все приложения ставить через администратора? Всем девелоперам давать права администратора на всех девелоперских машинах?

Вносит нормальный файервол (ну если не iptables, то хотя бы ipfw который кроме всгео прочего позволяет блокировать опасные протоколы, добавляет отключатель netbios'a и всех протоколов винды, через которые традиционно лезут черви (удалённый реестр и т.п. единственный полезный порт - RDP на всякий случай перевешивает на другой портНу сделай это руками, кто тебе мешает. Можешь, наверное, даже конфиг сохранить куда-нибудь из соотв. ветки реестра, чтобы потом заново использовать.

Встраивает систему песочниц. Делает специальные песочницы для интернет-приложений, добавляет возможность запихать отдельных пользователей в песочницы, функционал одноразовых песочниц (для use case "посмотри на pamella_anderson.jpg.exe")Что ты в данном случае подразумеваешь под "песочницей"?

Выстраивает иерархию jailов: ядрёный уровень, системынй уровень, сервисный уровено, безопасный пользовательский (вроде total commander малобезопасный пользователь (вроде FF). Для EE с action script - отдельная песочницаЯ так понимаю от текущего отличается только отсутствием разеления пользовательского и малобезопасного пользовательского.

Добавляет к винде функциональность MAC (Mandatory Access Control)Да, это хорошо бы, но, к сожалению, есть только для .NET

Опционально: удобный инструмент массовой конфигурации для админов сетейВышеперечиленное вроде это умеет.

Опционально: сканер сигнатурНу это уж точно есть.

...Ты параноидален.

Оставить комментарий

mikeladze

Грит вирус... И невозможно добавить в исключение...А там залочены все левые проги