Гаццкий вирь

а,да, главное направление деятельности виря - гадить в файрфоксе и прочих браузерах, мешать открывать любые страницы - в таком аспекте. Поскольку на компе есть некая информация по дебитных счетам, мне это очень не нравится

1) Лечиццо только в безопасном режиме или ваще с LiveCD. базы последние должны быть.

2) процессы смотреть только сторонними утилитами (Process explorer)

3) Посмотри devmgmt.msc, скрытые устройства. Если вирь скрывает свой истинный образ от операционки - он может запускаться оттуда.

2) процессы смотреть только сторонними утилитами (Process explorer)

3) Посмотри devmgmt.msc, скрытые устройства. Если вирь скрывает свой истинный образ от операционки - он может запускаться оттуда.

1. Базы последние. Каспер отлично видит и грозиццо если я удаляю оное говно из реестра, а сам в реестре ничего не определяет и абсолютно не замечает что кто-то туда опять срет. Аналогично в таскменеджере пропускает все эти rundllы.

Нашел некий подозрительный dll - geBUonDa.dll (посмотри плиз - у тебя он есть? который норовит запустить себя с файрфоксом, не удаляется и не переименовывается даже в safe mode. LiveCD нету

2. Так и делаю.

3. А каким он может быть драйвером и каким не может? Проверил non-PNP - все вроде подписаны и известны.

Нашел некий подозрительный dll - geBUonDa.dll (посмотри плиз - у тебя он есть? который норовит запустить себя с файрфоксом, не удаляется и не переименовывается даже в safe mode. LiveCD нету

2. Так и делаю.

3. А каким он может быть драйвером и каким не может? Проверил non-PNP - все вроде подписаны и известны.

ваше минусование в решении проблемы тоже не помогает. Что я делаю не так?

По порядку.

Берешь ProcessExplorer, и им отправляешь все свои rundll-ы в suspend. После этого сможешь их прибить через DelProcessTree.

Для лечения берешь AVZ, обновляешь базы, отключаешь Каспера, и вперед.

Еще берешь Autoruns и отрубаешь все подозрительное.

После этого ребутишься и руками затираешь все вредные dll-ки. Еще раз ребутишься.

Берешь ProcessExplorer, и им отправляешь все свои rundll-ы в suspend. После этого сможешь их прибить через DelProcessTree.

Для лечения берешь AVZ, обновляешь базы, отключаешь Каспера, и вперед.

Еще берешь Autoruns и отрубаешь все подозрительное.

После этого ребутишься и руками затираешь все вредные dll-ки. Еще раз ребутишься.

Менее красивый, но тоже вариант. Отправь файлы и описание проблемы на мыло Касперского. Там есть спец служба, которая занимается этим.

Я им отправлял файлик. Ответили через несколько часов, на следующий день Каспер после обновления придушил вирус.

Я им отправлял файлик. Ответили через несколько часов, на следующий день Каспер после обновления придушил вирус.

А вариант посмотерть через autoruns кто эти dll-ки грузит?

PS Если оно грузиццо даже в безопасном режиме, значит работает через какую-то дырку венды. Обновления все стоят? Если оно не грузиццо в безопасно режиме, значит оно оттуда убивается. Да и вообще в безопасном режиме с вирями бороться проще.

PS Если оно грузиццо даже в безопасном режиме, значит работает через какую-то дырку венды. Обновления все стоят? Если оно не грузиццо в безопасно режиме, значит оно оттуда убивается. Да и вообще в безопасном режиме с вирями бороться проще.

Если бы все так просто. Если бы это все было только из-за говняного антивируса.

Да, так и делаю. А толку? Стоит какое-то расписание, раз в день они обновляются.

Угу, прогнал. Результат ничуть не лучше.

Отрубил. Оно сразу же врубается обратно. Конкретно это пара dll-ов, прописанных в HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Authentication Packages ,

имена рандомные. Один из dllов нормально удаляется, второй не удаляется даже в безопасном режиме.

Блин, народ, выручайте

После этого сможешь их прибить через DelProcessTree.

Да, так и делаю. А толку? Стоит какое-то расписание, раз в день они обновляются.

Для лечения берешь AVZ, обновляешь базы, отключаешь Каспера, и вперед.

Угу, прогнал. Результат ничуть не лучше.

Еще берешь Autoruns и отрубаешь все подозрительное.

Отрубил. Оно сразу же врубается обратно. Конкретно это пара dll-ов, прописанных в HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Authentication Packages ,

имена рандомные. Один из dllов нормально удаляется, второй не удаляется даже в безопасном режиме.

Блин, народ, выручайте

Найди образец этого виря, залей на virustotal.com. Узнай его название и кто его детектирует...

А вариант посмотерть через autoruns кто эти dll-ки грузит?В смысле кто их рожает? А как? Там управления вообще никакого. Каспер пишет, процесс C:\Windows\System32\winlogon.exe (PID:972) попытка создания состав модулей, загружаемых при старте компьютера, ключ HKLM\Software\Microsoft\WindowsNT\CurrentVErsion\Winlogon\Notify\vtUmKBRI заблокирована, ну и что? Я убиваю оный ключ из реестра, он сразу опять появляется. Его рожает винлогон

, в ауторанс вижу в разделе винлогон оный долбанутый dll, удаляю его, ну, он появляется снова!

образецобразец ЧЕГО? в том то все и дело, что я не знаю, что конкретно является вирем. У меня есть только несколько производных dll.

он нашел и удалил гебуонду!

появилась надежда..

появилась надежда..

надежды нет. drweb m/b получше других, но отстой все равно. второй файл она не удаляет, он восстанавливает первый. Жопа.

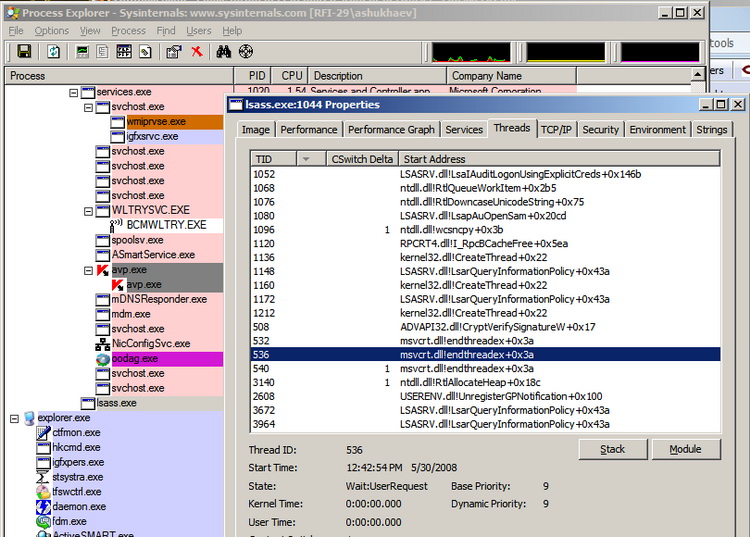

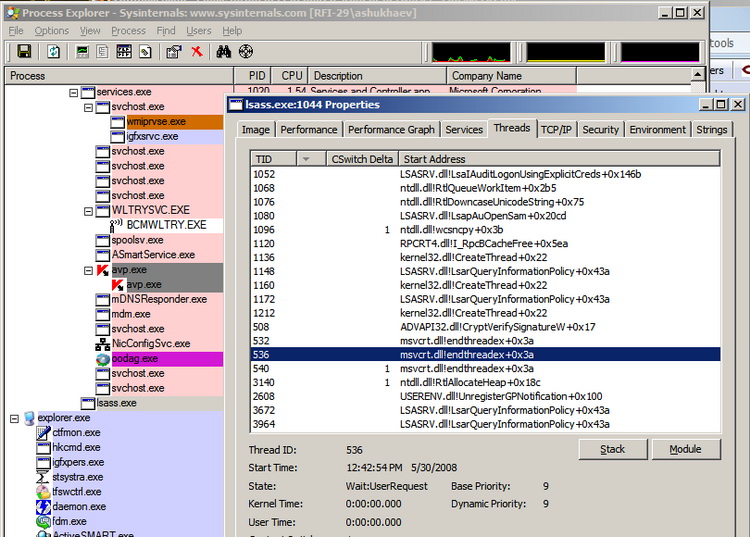

Короче, насколько я понимаю, модуль одного dllа встраивает себя в lsass, другой сидит в winlogon. Не знаю механизмов взаимодействия lsass wth winlogon - это может служить причиной того, что они друг друга воскрешают? И где хотя бы в реестре определяются модули lsass?

Короче, насколько я понимаю, модуль одного dllа встраивает себя в lsass, другой сидит в winlogon. Не знаю механизмов взаимодействия lsass wth winlogon - это может служить причиной того, что они друг друга воскрешают? И где хотя бы в реестре определяются модули lsass?

это с лайв-сиди?

у меня нет лайв сиди

ну скачай - это же не такая проблема

Запусти программы Registry Monitor и File Monitor. Удали все подозрительное. А потом наблюдай. Если кто-то вновь создаст файл или ключ в реестре, ты узнаешь кто это делает. Далее, убей этот процесс. При запущенном Proccess Explorer'e и, если процесс снова появиться, ты будешь знать, кто его создает (на самом деле, в процексплорере и так будет видно родительский процесс)... Лучше всего, изучать логи вышеперечисленных программ. В реалтайм там сложно уследить за происходящим, т.к. очень много всего эти проги будут отображать...

Один dll идет как поток в winlogon, второй - в lsass. Или это нереально чтобы так было, и есть некий третий обязательно которого я не вижу? Я нашел как убивать отдельные потоки и убил вроде как эти вири по всех процессах где они были (explorer, winlogon, lsass, firefox). То есть если опять полезет что-то - значит, есть третья, временная компонента которая их запускает.

Вот, кстати, один из дллов даже не копируется. Скопировал его тем, что послал имейлом на разборку с касперским. Потом из письма скопировал в другую папку вместе со вторым. Проходит пять минут - касперский говорит, что этот (второй длл) хочет залезть в файрфокс. Так что могу тебе на почту послать оное если ты хочешь - но смотри, я предупредил.

Вот, кстати, один из дллов даже не копируется. Скопировал его тем, что послал имейлом на разборку с касперским. Потом из письма скопировал в другую папку вместе со вторым. Проходит пять минут - касперский говорит, что этот (второй длл) хочет залезть в файрфокс. Так что могу тебе на почту послать оное если ты хочешь - но смотри, я предупредил.

Один dll идет как поток в winlogon, второй - в lsass.Ты пишешь бред. Поток и dll - это разные вещи. Если dll вируса правильно спроектирована, то вирус после того, как ты убьёшь поток, будет активироваться при создании/удалении любого потока в процессе, в котором эта dll-ка подгружена.

Сорри за мой английский. thread - это потоком зовется или как?

Вот о чем я говорю:

я убиваю вирусные threads, после этого они не возникают вновь. То бишь какой-либо активности вируса я больше не вижу.

Вот о чем я говорю:

я убиваю вирусные threads, после этого они не возникают вновь. То бишь какой-либо активности вируса я больше не вижу.

я убиваю вирусные threads, после этого они не возникают вновь. То бишь какой-либо активности вируса я больше не вижу.как ты отличаешь вирусные потоки от невирусных? StartAddress - не очень надёжный признак.

да, я и не посмотрел, что это всего лишь Start Address.

Однако же после убийства оных никто не пытается лезть в файрфокс, эксплорер, лсасс и винлогон. По методу товарища Берии, короче - без особых разбирательств. Я просто не вижу никакого другого способа бороться с данной угрозой, собственно потому и спрашиваю в форуме, ага. Никто же пока реально не помог , все осталось по большому счету как есть - перезагрузишь комп - опять все лезет.

Однако же после убийства оных никто не пытается лезть в файрфокс, эксплорер, лсасс и винлогон. По методу товарища Берии, короче - без особых разбирательств. Я просто не вижу никакого другого способа бороться с данной угрозой, собственно потому и спрашиваю в форуме, ага. Никто же пока реально не помог , все осталось по большому счету как есть - перезагрузишь комп - опять все лезет.

Сам не себе не поможешь [читай "не скачаешь ЛайвСиДи"] - никто не поможет.

для чего? удалить пару файлов? ну так я сумел их переименовать таки. Походу вроде как я выиграл битву титанов, но с потерями: неким образом теперь не работает RPC server, ссылаясь на какую-то ошибку с dll, с ним соответственно много что не пашет или пашет весьма weirdously. Посоветуйте, как оное восстановить? В инете чото не нашел ничего полезного..

примаунти дистриб(из образа или в привод) и запусти sfc /scanboot или /scannow, должон восстановить системные длл-ки.

По моему опыту там, где не рулит касперский, рулит CureIt.

да никто не рулит вообще. Ни Касперский, ни курейт, ни нортон, ни макафи. Все оказались абсолютно бесполезны.

Для выживания из системы руткитов я использую связку AVZ4 + IceSword. На другом (чистом) компе запускаешь avz, обновляешь базы (меню "Файл"). На зараженной машине запускаешь обновленный avz, устанавливаешь драйвер расширенного мониторинга процессов (меню "AVZPM"). Проводишь сканирование системы (без сканирования дисков). В настройках отмечаешь галки "Блокировать работу Kernel-Mode руткитов" и то же самое для User-Mode. Смотришь перехваченные ядерные функции. Если определяется имя процесса, перехватывающего функции, пробуешь убивать при помощи AVZ ("Файл", "Отложенное удаление файла", Ставишь галку "Эвристическая чистка системы", "Копировать в карантин" ребутишься. Если не удается удалить avz, находишь этот файл IceSword'ом, удаляешь нахрен и перезагружаешься. Если не определятся, идешь в AVZ в меню "Сервис", "Диспетчер процессов" и "Диспетчер служб и драйверов", прочесываешь все там, ищешь процессы и модули, помеченные черным цветом (зеленые - те, что AVZ знает, черные - нет). Ищешь эти файлы по именам в Гугле. Если что-то вредное или непонятное - пробуешь удалять avz-том или IceSword с обязательным ребутом после очередной порции файлов, повторяешь операцию для всех файлов в составе руткита (по мере удаления файлов становятся видны другие компоненты руткита). Процедуру можно считать законченной, когда avz перестанет говорить о перехваченных вызовах функций и о возможной маскировке процессов.

P.S. Почему сначала стоит пробовать удалять файлы avz-том? Именно из-за той эвристической чистки системы. Он чистит реестр от ключей, ссылающихся на этот файл, останавливает сервисы, использующие эти файлы, восстанавливает если надо нормальную ассоциацию файлов и т.п.

P.S. Почему сначала стоит пробовать удалять файлы avz-том? Именно из-за той эвристической чистки системы. Он чистит реестр от ключей, ссылающихся на этот файл, останавливает сервисы, использующие эти файлы, восстанавливает если надо нормальную ассоциацию файлов и т.п.

млин, деймонтулз тоже не пашет.. Вроде примаунтивает, но образа не видно.. Придется ждать понедельника, когда можно будет достать CD.

2: спасибо, в следующий раз так и сделаю.. Законы подлости.. самые полезные советы как всегда приходят тогда, когда они уже неактуальны..

2: спасибо, в следующий раз так и сделаю.. Законы подлости.. самые полезные советы как всегда приходят тогда, когда они уже неактуальны..

Оставить комментарий

shustya08

Не буду рассказывать как я это подхватил, одним словом, из-за дурацкого тачпада.Симптомы: в Task Manager возникают задачи типа rundll32.exe - две или три, конкретно dll создаются с рандомным именем в C:\Windows\system32.

В автозагрузке (HKLM/.../Run) появляются процессы с рандомным именем, количеством два штук. Один убивается нормально, второй появляется снова сразу после удаления. Как отмониторить, кто его создает? В task manager'е, что показательно, при этом никаких левых процессов нет.

Касперский и макафи нифига не находят. Точнее, странно - каспер ничего не нашел, потом я банально переименовал dllы, и тогда он их нашел как некую not-a-virus программу.

Главное, что по истечении некоего времени некое сцуко опять восстанавливает все эти dllы, разумеется, с новыми именами.

Что за хрень? Главное, классического исполняемого файла - нет, а все тонкости работы с библиотеками я не представляю.